Inhoud

- Overal Open Source

- Open source-beveiligingslekken: resultaten zijn bekend

- Wat is het meest kwetsbare van allemaal?

- Geen bugs, geen stress - Uw stapsgewijze handleiding voor het creëren van levensveranderende software zonder uw leven te vernietigen

- Het wilde westen van open source-kwetsbaarheden

- De open-sourcecommunity is bovenop beveiliging - nu moeten gebruikers inhalen

- Hoe u vooruit kunt komen in Open Source Security

Afhaal:

Open source-componenten zijn een geweldige manier om software te bouwen, maar kwetsbaarheden daarin kunnen uw hele organisatie in gevaar brengen. Ken de risico's en blijf op de hoogte van open source beveiligingsoplossingen om uzelf en uw bedrijf te beschermen.

Terwijl ontwikkelingsteams racen om het concurrentietempo van de softwareproductie bij te houden, zijn open source-componenten een integraal onderdeel van de toolbox van elke ontwikkelaar geworden, waardoor ze innovatieve producten kunnen maken en verzenden met de snelheid van DevOps.

De consistente toename van het gebruik van open source, samen met headline-grabbing datalekken zoals de Equifax-inbreuk die kwetsbaarheden in open source-componenten misbruikt, kan organisaties eindelijk klaar hebben om open source-beveiliging te beheren en het Wilde Westen van open source-kwetsbaarheden aan te pakken. De vraag is echter of ze weten waar ze moeten beginnen. (Zie Kwalitatief versus kwantitatief: tijd om te veranderen hoe we de ernst van kwetsbaarheden van derden beoordelen voor meer informatie.)

Overal Open Source

WhiteSource heeft onlangs het State of Open Source Vulnerability Management Report gepubliceerd om inzichten te bieden waarmee organisaties beter kunnen begrijpen hoe ze open source-beveiliging kunnen benaderen. Volgens het rapport, dat de resultaten bevatte van een onderzoek naar het gebruik van open source onder 650 ontwikkelaars uit de VS en West-Europa, vertrouwt maar liefst 87,4 procent van de ontwikkelaars "vaak" of "altijd op open source-componenten". "Nog eens 9,4 procent antwoordde dat ze" soms "open source componenten gebruiken. Wat opvalt, is dat slechts 3,2 procent van de deelnemers antwoordde dat ze nooit open source gebruiken, wat waarschijnlijk als een gevolg van het bedrijfsbeleid zou zijn.

Deze cijfers bewijzen overduidelijk dat een ontwikkelaar die aan een softwareproject werkt hoogstwaarschijnlijk open source componenten gebruikt.

Open source-beveiligingslekken: resultaten zijn bekend

Het rapport ging ook diep in op de WhiteSource open source database, die is verzameld uit de National Vulnerability Database (NVD), beveiligingsadviezen, peer-reviewed kwetsbaarheidsdatabases en populaire open source issue trackers, om meer te weten te komen over de open source kwetsbaarheden die ontwikkelingsteams nodig hebben omgaan met.

De resultaten toonden aan dat het aantal bekende open source-kwetsbaarheden in 2017 een recordhoogte bereikte met bijna 3.500 kwetsbaarheden. Dat is een stijging van meer dan 60 procent in het aantal openbaar gemaakte kwetsbaarheden in open source ten opzichte van 2016, en de trend vertoont geen tekenen van vertraging in 2018.

Wat is het meest kwetsbare van allemaal?

Het onderzoek heeft zich ook in de database verdiept om de meest kwetsbare open source-projecten te vinden en heeft verrassende resultaten opgeleverd. Hoewel 7,5 procent van alle open source-projecten kwetsbaar is, heeft 32 procent van de top 100 meest populaire open source-projecten ten minste één kwetsbaarheid.

Hoewel één kwetsbaarheid voldoende is om meerdere bibliotheken in gevaar te brengen, bevat een kwetsbaar open source-project gemiddeld acht kwetsbaarheden. Dat betekent dat de populairste open source-projecten vaak ook projecten met een hoge kwetsbaarheid zijn.

Geen bugs, geen stress - Uw stapsgewijze handleiding voor het creëren van levensveranderende software zonder uw leven te vernietigen

U kunt uw programmeervaardigheden niet verbeteren als niemand om softwarekwaliteit geeft.

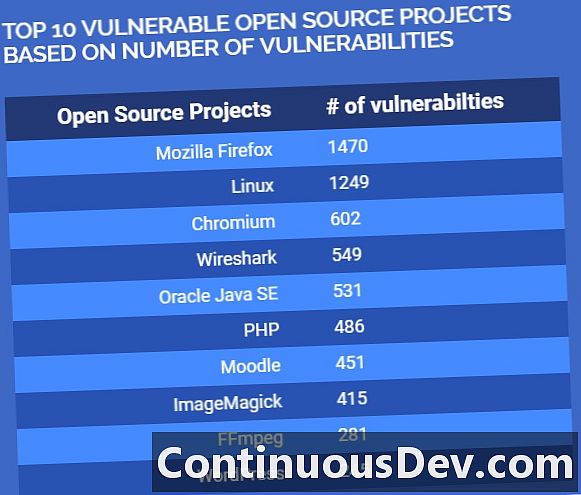

Dit inzicht wordt nog duidelijker als we kijken naar de lijst met top 10 open source-projecten met het grootste aantal open source-kwetsbaarheden. De top 10-lijst bevat extreem populaire open source-projecten die velen van ons gebruiken.

Deze projecten hebben meer dan één ding gemeen: de meeste zijn op het internet gerichte front-end componenten met brede aanvalsoppervlakken die zeer zichtbaar zijn, waardoor ze relatief eenvoudig te exploiteren zijn. Daarom trekken ze veel aandacht van de open source-onderzoeksgemeenschap voor beveiliging.

Een ander aspect dat veel van deze projecten delen, is dat de meeste worden ondersteund door commerciële bedrijven. Gezien de inzet en de middelen die erachter zitten, kan men zich afvragen: hoe kunnen projecten ondersteund door zulke grote spelers zo kwetsbaar zijn?

Het wilde westen van open source-kwetsbaarheden

In het verleden zou de ontdekking van open source-kwetsbaarheden een levendig debat opwekken over de vraag of open source-componenten goed genoeg worden onderhouden om veilig te kunnen worden gebruikt. Gelukkig zijn die dagen voorbij en vandaag weten we dat de toename van gerapporteerde open source kwetsbaarheden laat zien hoe snel de open source community en de beveiligingsgemeenschap reageren om het dreigingslandschap bij te houden.

De exponentiële groei van de open source-gemeenschap samen met de late ontdekking van beruchte open source-kwetsbaarheden in enorm populaire componenten, zoals die waardoor Heartbleed kon gedijen, hebben geleid tot een verhoogd bewustzijn van open source-beveiliging en een leger van onderzoekers die open source analyseren projecten voor kwetsbaarheden, evenals een snelle doorlooptijd voor fixes.

In het WhiteSource-rapport werd zelfs vastgesteld dat 97 procent van alle gemelde kwetsbaarheden ten minste één voorgestelde oplossing in de open source-community heeft, waarbij beveiligingsupdates meestal binnen enkele dagen na de publicatie van een kwetsbaarheid worden gepubliceerd. (Voor meer informatie over open source, bekijk Open Source: is het te mooi om waar te zijn?)

De open-sourcecommunity is bovenop beveiliging - nu moeten gebruikers inhalen

Hoewel de samenwerking en inspanningen van de open source-community om de open source-beveiliging te verbeteren, zeker resultaten opleveren op het gebied van detectie van kwetsbaarheden, openbaarmaking en snelle oplossingen, is het moeilijk voor gebruikers om bij te blijven, vanwege het gedecentraliseerde karakter van de open source-community.

Wanneer ontwikkelaars commerciële softwarecomponenten gebruiken, zijn versie-updates een onderdeel van de service waarvoor ze betalen en kunnen de leveranciers veel opdringerig zijn om ervoor te zorgen dat u het ziet.

Dat is niet hoe open source werkt. WhiteSource-gegevens waaruit bleek dat slechts 86 procent van de gerapporteerde kwetsbaarheden van open source in de CVE-database voorkomt. Dit komt omdat de collaboratieve en gedecentraliseerde aard van de open source-gemeenschap betekent dat de informatie en updates over open source-kwetsbaarheden worden gepubliceerd in honderden bronnen. Dat soort informatie is onmogelijk handmatig te volgen, vooral als we kijken naar het volume van open source-gebruik.

Hoe u vooruit kunt komen in Open Source Security

De consequente toename van open source-kwetsbaarheden is een uitdaging die organisaties frontaal moeten aanpakken, gezien hoe vaak open source-gebruik is geworden. Hoewel het grote aantal open source-kwetsbaarheden, waaronder de meest populaire projecten, overweldigend lijkt, is het leren van de manier waarop de community open source-beveiliging beheert een stap in de goede richting.

De volgende stap is het accepteren dat open source-beveiligingsbeheer wordt geleverd met een andere set regels, tools en werkwijzen dan het beveiligen van commerciële of eigen componenten. Vasthouden aan dezelfde kwetsbaarheidsbeheerprogramma's en -hulpmiddelen helpt niet bij open source beveiligingsbeheer.

Door een open source beveiligingsbeleid te hanteren dat deze verschillen aanpakt en de juiste technologieën te integreren om hun beheer te automatiseren, kunnen beveiligings- en ontwikkelingsteams frontaal worden geconfronteerd met de unieke uitdagingen van open source kwetsbaarheden, waardoor ze weer kunnen beginnen met het bouwen van geweldige software.