Inhoud

- Wat is Ransomware?

- Wat te doen met Ransomware

- De nieuwe en verbeterde ransomware van vandaag

- Bescherming van uw computer

Bron: 72soul / Dreamstime.com

Afhaal:

Ransomware is een bijzonder onsmakelijk type malware. Eenmaal verankerd op de computer van een slachtoffer, zijn er weinig goede opties.

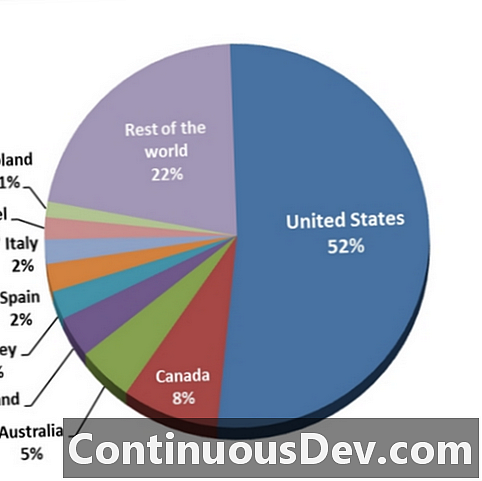

Ransomware, of crypto-afpersing, komt sterk terug. In december 2013 heeft ESET Security vastgesteld dat ransomware behorend tot de snode CryptoLocker-familie zich naar alle uithoeken van de wereld heeft verspreid. En meer dan 50 procent van de aanvallen gebeurden hier in de Verenigde Staten.

Bron: ESET Security

Hoewel CryptoLocker een zeer succesvol stuk malware is, lijkt het op het punt te worden overgenomen door een nog meer verraderlijke ransomware genaamd PowerLocker.

Wat is Ransomware?

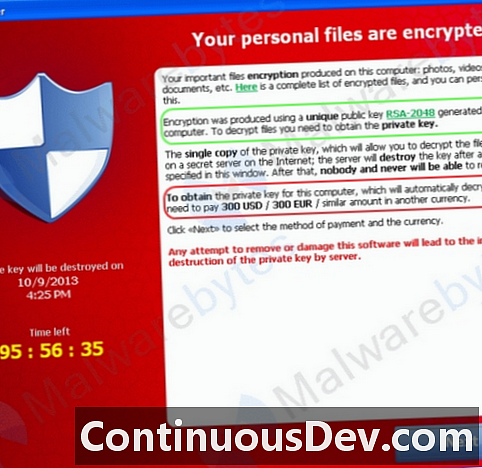

Voor degenen die niet bekend zijn met ransomware, is het nu tijd om erover te leren. In feite is het veel beter om er nu over te lezen, dan er via een sinister uitziend venster zoals hieronder te worden geïntroduceerd.Bron: Malwarebytes.org

De dia maakt reclame dat ransomware, in dit geval CryptoLocker, de computer van het slachtoffer heeft overgenomen. Malwarebytes.org heeft vastgesteld dat CryptoLocker naar bestanden zoekt met de volgende extensies:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Sommige van de meer bekende extensies, vetgedrukt, zijn gerelateerd aan Microsoft Office-documenten. Als het slachtoffer documenten met een van de bovenstaande extensies op zijn nu geïnfecteerde computers had, zouden de bestanden volledig ontoegankelijk worden. Met andere woorden, ze zullen losgeld krijgen.

In de bovenstaande schermafbeelding is in het groen omcirkeld gedeelte vermeld dat codering van de openbare-privésleutel is gebruikt om de bestanden te coderen. En, tenzij u voor de NSA werkt, is dat soort codering waarschijnlijk onbreekbaar. Het rood omcirkelde gedeelte geeft het losgeldbedrag aan, in dit geval $ 300.

Wat te doen met Ransomware

Eenmaal besmet met ransomware, zijn de opties eenvoudig. Slachtoffers betalen ofwel, of niet. Geen van beide opties is een goede keuze. Niet betalen betekent dat de bestanden verloren zijn. Vervolgens moet de gebruiker beslissen of hij de computer wil scrubben met een antimalwareproduct of de computer volledig opnieuw wil opbouwen.

Maar het betalen van het losgeld stinkt ook, omdat dit de slachtoffers dwingt om de afperser te vertrouwen. Voordat u de kogel bijt en het losgeld betaalt, moet u het volgende in overweging nemen: als de afperser het geld heeft, waarom dan de ontcijferingsinformatie? En als het allemaal werkt en uw bestanden worden vrijgegeven, moet u nog steeds hetzelfde proces doorlopen om te beslissen of u de computer wilt scrubben met een anti-malwareproduct of deze opnieuw wilt opbouwen.

De nieuwe en verbeterde ransomware van vandaag

Eerder noemde ik PowerLocker kort als de nieuwe en verbeterde ransomware. En het heeft het potentieel om meer kwaad te doen dan elke eerdere variant van ransomware. Dan Goodin van Ars Technica gaf deze uitleg over wat PowerLocker kan.In zijn post verklaart Goodin dat de digitale underground heeft besloten om commercieel te gaan, PowerLocker als een DIY-malwarekit voor $ 100 aanbieden, wat betekent dat meer slechte mensen - vooral degenen die niet bedreven zijn in malware-speak - in staat zullen zijn om financiële schade toe te brengen pijn bij nietsvermoedende internetreizigers.

"PowerLocker codeert bestanden met behulp van sleutels op basis van het Blowfish-algoritme. Elke sleutel wordt vervolgens gecodeerd naar een bestand dat alleen kan worden ontgrendeld met een 2048-bits privé RSA-sleutel," schrijft Goodin.

Ik wil graag tweede broninformatie over malware die net is ontdekt en nog niet in het wild circuleert. Dus nam ik contact op met Marcin Kleczynski, CEO en oprichter van Malwarebytes.org, om zijn mening te vragen over PowerLocker.

Kleczynski, samen met zijn collega's Jerome Segura en Christopher Boyd, vermeldden dat PowerLocker zo nieuw is dat veel van wat er wordt gepubliceerd speculatie is. Met dat in gedachten verbetert PowerLocker mogelijk CryptoLocker door in staat te zijn om:

- Schakel bepaalde Windows-kernprogramma's uit, zoals taakbeheer, regedit en opdrachtregelterminal

- Start in de normale en veilige modus

- Ontwijk VM-detectie en populaire debuggers

"Gezien het succes van CryptoLocker, is het niet verwonderlijk dat copycats betere functies bedenken," zei Kleczynski. "Het goede nieuws: aangezien deze dreiging vroegtijdig werd opgemerkt, zou het de wetshandhavingsinstanties in staat moeten stellen het te pakken voordat het eruit komt en pc's begint te infecteren."

Bescherming van uw computer

Dus hoe kun je jezelf beschermen tegen losgeld? Kleczynski geeft eenvoudig advies."Wees voorzichtig bij het openen van bijlagen. In het bijzonder: Amazon, DHL en andere soortgelijke facturen die als zipbestand worden geleverd. Deze zijn vaker wel dan niet nep en bevatten malware," zei Kleczynski.

Verder is er geen magische formule om ransomware te vermijden. Het is alleen malware op zoek naar kwetsbare computers om te exploiteren. Anti-malwareprogramma's kunnen nuttig zijn, maar meestal treden ze in werking nadat de gegevens zijn gecodeerd. De beste oplossing is om het besturingssysteem en de applicatiesoftware van de computer up-to-date te houden en eventuele zwakke punten te elimineren die de slechteriken kunnen misbruiken.